Explotación en Android y SET

En relación con la presentación de SMS Spoofing, nos ha llegado alguna petición sobre el material relacionado con la demo explotación de Android.

Lo primero, comentar que todo lo utilizado para la demo de explotación de Android está basado en el trabajo de Javier Moreno y Eloi Sanfélix, presentado en la Rooted CON 2010, Seguridad y explotación nativa en Android. Los autores publicaron material sobre la presentación en sus respectivos blogs:

- http://www.limited-entropy.com/rootedcon-examples-summary

- http://vierito.es/wordpress/2010/04/15/rooted-con-2010-all-your-base-are-belong-to-us/

Para información sobre explotación nativa en Android os referenciamos pues, a dicho material :).

Sin embargo, ponemos a vuestra disposición el siguiente material, que utilizamos durante la presentación de SMS Spoofing:

– android_stack_tb.rb: El exploit original de Eloi Sanfelix y Javier Moreno, con la

«Ret» modificada para obtener el control con el desbordamiento en nuestro entorno Android 1.6 (API level 4).

Uso de SMS Spoofing desde SET

Aprovechando la publicación de los vídeos de la NcN, para aquellos que estén interesados, comentamos que durante la charla se realizó una demostración del uso de la funcionalidad de “SMS Spoofing” que se ha añadido a la versión 1.0 de Social Engineering Toolkit (SET). Por cierto, aprovechamos tambén para agradecer a Dave Keneddy la «acogida» de la aportación al framework de SET. Ha sido un auténtico placer poder colaborar con este proyecto.

En este post nos gustaría acabar de repasar las diferentes opciones disponibles des de la funcionalidad de “SMS Spoofing”.

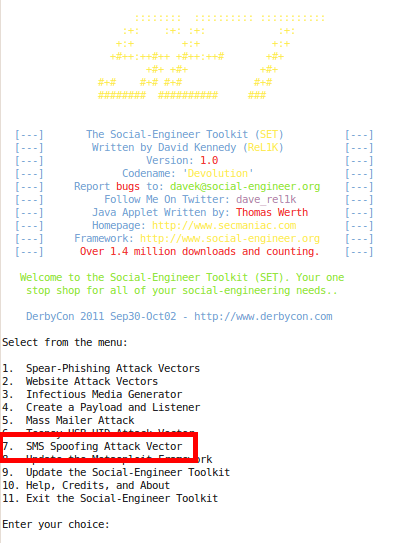

Tras ejecutar SET, se puede acceder a las opciones de “SMS Spoofing” desde el menú principal, con la opción “7”:

Social Engineering Toolkit y SMS Spoofing

Antes que nada, presentarme ya que este es mi primer post en «test purposes», me llamo juan vazquez, y espero ir participando regularmente en esta iniciativa!

En esta entrada queremos comentar que ya está disponible la versión 1.0 de SET (Social Engineering Toolkit), que incorpora la funcionalidad de SMS Spoofing presentada en la No cON Name 2010 (con otras muchas novedades :)). La release de SET ofrece:

- El envío de SMS (spoofeables) a través de diferentes proveedores.

- Una primera base de datos de plantillas SMS.

- La creación de nuevas plantillas para ataques de SMS spoofing.

El anuncio de la release: http://www.secmaniac.com/november-2010/the-social-engineer-toolkit-v1-0-devolution-release/

Finalmente, la descarga se puede realizar desde: http://www.secmaniac.com/download/

Un saludo!